主页 > imtoken海外版 > 查看验证以太坊智能合约(ABI二进制接口)科学家和技术绒毛空投抢购IDO@卖鱼

查看验证以太坊智能合约(ABI二进制接口)科学家和技术绒毛空投抢购IDO@卖鱼

没有abi,你不知道合约接口和参数列表。 你怎么能解析出来?

比如这样一条数据:0xa9059cbb000000000000000000000000b8790157b2e27f2a81d3ca72752fd1a46b87c9940000000000000000000000000000000000000000000000

拆分的话,前4个字节是方法,后面32个字节,32个字节是这样拆分的。

拆解是:

0xa9059cbb(方法 ID)

[0]:000000000000000000000000b8790157b2e27f2a81d3ca72752fd1a46b87c994

[1]:0000000000000000000000000000000000000000000000000000000000000001

群友:哦对了,解密abi就可以恢复对吧?

0xa9059cbb(MethodID) 这个方法是什么鬼,可以忽略,直接复用,看后面猜猜是什么。

[0]:000000000000000000000000b8790157b2e27f2a81d3ca72752fd1a46b87c994

这个一看就知道是地址。

[1]:0000000000000000000000000000000000000000000000000000000000000001

根据经验,这是十六进制数。

您也可以搜索类似的。 现在几乎没有原始合约,都是分叉的。

如果你用更通用的ABI编译它,你就能发现这个0xa9059cbb(MethodID)方法是什么鬼。

当然,不找也没关系,直接用就行了。 你可以直接在谷歌上搜索,一般都能直接找到。

比如上面这段我google了一下,找到了。

功能:传输(地址,uint256)

方法ID:0xa9059cbb

这是最常见的转移之一。 合同的原创性现在真的不多了。 看多了以太坊技术群,一眼就知道是什么。 如果找不到,可以自己拆开试试。

我仍然不知道他们的合同是什么

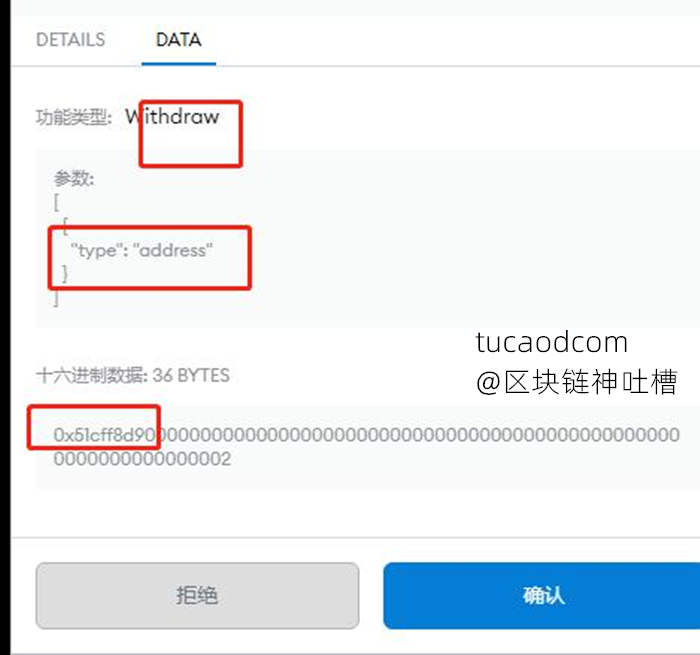

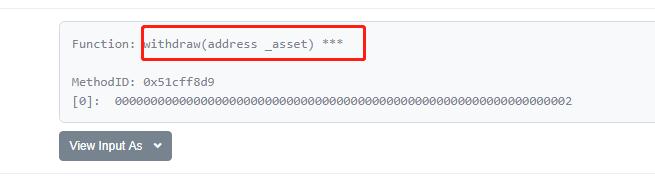

但是我直接拆了数据,也调用了投票,很多时候,小狐狸点的时候都有提示。

你看,小狐狸把方法都写清楚了,直接拿来用就行了。

群友:对,通用接口keccak256值都是一样的。 只要小虎发的网页的js里面有abi就可以了。 获取网站的源代码。

这个没什么奇怪的:withdraw(uint256),如果没有小狐狸,就监控pending,自己分析数据。 但是,如果不看合约源码,直接去买IDO什么的以太坊技术群,有时候就会掉入陷阱。

目前的区块链浏览器,一些常用的方法,已经直接给大家分析过了,区块链浏览器也可以解决70%的问题。

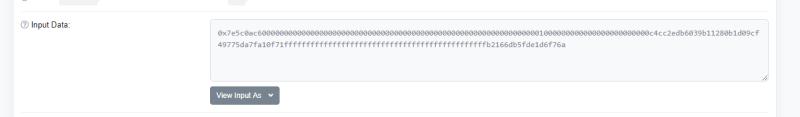

比如这种原创性很强,又长又复杂,不知道是什么鬼。 这是一个游戏,里面有几个道具的哈希值。 所以它看起来很乱,我不知道它是什么,但是如果你尝试几次,你可以试着弄清楚它到底是什么。 有几个量是常数。

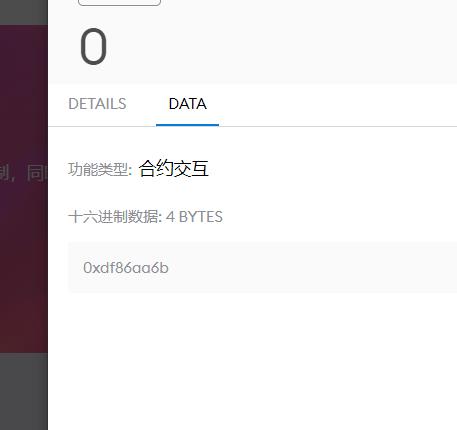

群友:这个数据的输入是什么?

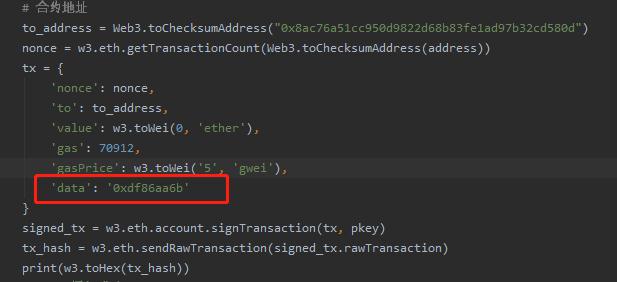

0xdf86aa6b,这只是一个方法,如果要复用,就这么写就完了,后面没有数据了。

群友:如何复用? 我的合约.methods.transfer

群友b:得自己构造tx数据,没办法用abi生成数据。 只要有网站,就可以获得abi。 如果您没有网站,则必须直接编写脚本。 它们中的大多数仅在您需要抢先运行时才有用。

群友:一个一个试试?

群友b:你转账的时候metamask调用了哪个函数

卖鱼的:这个要复用,直接写数据:0xdf86aa6b,就完了。

喵一下常用的掉期合约没关系,看一眼就知道是什么了。 参考资料:

.

如何理解以太坊 ABI - 应用程序二进制接口

群友:卖鱼哥,这个方法为什么不显示方法名和参数。

管它是什么,直接写:0xdf86aa6b,可能作者觉得没必要写方法名,省事就写0xdf86aa6b。

![btc today's market in dollars [btc 价格今日市场美元]](http://www.cf10.cn/wp-content/uploads/2022/11/70ab0f6449c0eb09678c051f6b1b68e.jpg 820w, http://www.cf10.cn/wp-content/uploads/2022/11/70ab0f6449c0eb09678c051f6b1b68e-300x44.jpg 300w, http://www.cf10.cn/wp-content/uploads/2022/11/70ab0f6449c0eb09678c051f6b1b68e-768x112.jpg 768w)